Jednou z nejvíce přehlížených hrozeb pro bezpečnost společnosti je něco, co zaměstnanci utrácejí 40 % jejich bdělých hodin dělá. Vzhledem k tomu, že organizace využívají výhod stále více hybridní pracovní síly, příliš mnoho z nich provedlo tento klíčový dohled nad tím, jak uživatelé a zaměstnanci interagují s externími systémy. Procházení webu je spojeno se značným, často opomíjeným rizikem.

Při návštěvě webové stránky nebo aplikace načte prohlížeč vašeho zařízení kód ze vzdáleného serveru. Z hlediska nulové důvěry vyvolává předpoklad legitimity tohoto serveru vážné obavy. Tradiční ochrana prohlížeče jako např Zabezpečené webové brány (SWG) zaměřené na pokus o ověření webové stránky prostřednictvím předem vytvořeného seznamu podezřelých odkazů; tento bezkontextový přístup bránil skutečným požadavkům a často zcela přehlédl nové útoky.

před deseti lety, techniky, jako je izolace vzdáleného prohlížeče byly představeny jako další generace ochrany prohlížeče. Izolace vzdáleného prohlížeče dělá načtení a ověření kódu webu, než se dostane do prohlížeče. Tento přístup nabízí více kontextové ochrany a fyzicky izoluje zařízení od pevně zakódovaných hrozeb.

Níže se blíže podíváme na hrozby, před kterými izolace prohlížeče chrání, a proč ji organizace používají. Ptáme se, zda nabízí adekvátní ochranu v rozvíjejícím se prostředí hrozeb, které vyžaduje bezproblémové zabezpečení v rámci celé organizace a přezkoumání modernějších a účinnějších bezpečnostních technologií, aby bylo možné čelit rizikům při procházení.

Před jakými hrozbami chrání izolace prohlížeče?

Izolace prohlížeče chrání před příležitostnými bezpečnostními událostmi. Níže je uvedeno 6 hlavních zranitelností, kterým čelí nechránění koncoví uživatelé:

- Malvertising. Tento útok se soustředí kolem legitimních reklamních sítí. Pro skutečné provozovatele stránek – a jejich správce reklam třetích stran – tyto reklamy vypadají zcela normálně. Zločinní provozovatelé těchto reklam však zahrnuli několik řádků škodlivého kódu. Když nechráněný prohlížeč načte infikovanou stránku – což může být libovolná reklama na libovolném webu – do vašeho zařízení se načte jediná instrukce, která jej připojí k serveru pro velení a řízení zločince. Odtud může server C2 rychle a tiše stáhnout cokoli na pozadí.

- Stahování za jízdy. Tato široká kategorie útoků popisuje tajný proces instalace malwaru. Ať už jednoduše načítáte webovou stránku s neopravenou zranitelností prohlížeče, nebo instalujete originální software s malwarem přibaleným do zavaděče, rychlé stahování využívá malý dohled.

- Přesměrování útoků. Když někomu do schránky přijde e-mail propagující velké slevy u nějaké značky, uživatel, který myslí na bezpečnost, najede kurzorem na odkaz, aby zkontroloval jeho platnost. Když vidí adresu URL začínající adresou vlastního webu značky, předpokládají, že je vše v pořádku. Adresy URL přesměrování však umožňují propašovat web útočníka na adresu, která se nejprve jeví jako legitimní. Tato technika byla nalezena v téměř 7,000 3 phishingových e-mailech maskujících se jako American Express a Snapchat během 2022 měsíců mezi květnem a červencem XNUMX.

- Click-jacking. Klasická zranitelnost, která umožňuje, aby se uživatel nechal oklamat a kliknul na jakýkoli nezamýšlený odkaz. Existuje mnoho falešných tlačítek „stáhnout“ a zavřít reklamu, což uživatele klame, aby generovalo příjmy z falešných reklam a dokonce iniciovalo stahování malwaru.

- Útoky prohlížeče na cestě. Útočník, který sedí mezi webovým serverem a vaším vlastním prohlížečem, může ukrást vaše soubory cookie nebo zneužít připojení HTTP ke shromažďování přihlašovacích údajů a dokonce změnit webový obsah, který si prohlížíte.

- Skriptování napříč weby: To znamená, že útočník vloží kód do legitimního webu; užitečné zatížení, pro které je shozeno, když oběť načte web. Podobně jako u útoku přesměrováním, některé skriptování mezi weby přidává škodlivý kód na konec důvěryhodné adresy URL. Když to webový prohlížeč oběti načte, útočník je schopen ukrást přihlašovací údaje a další.

Jak funguje izolace prohlížeče?

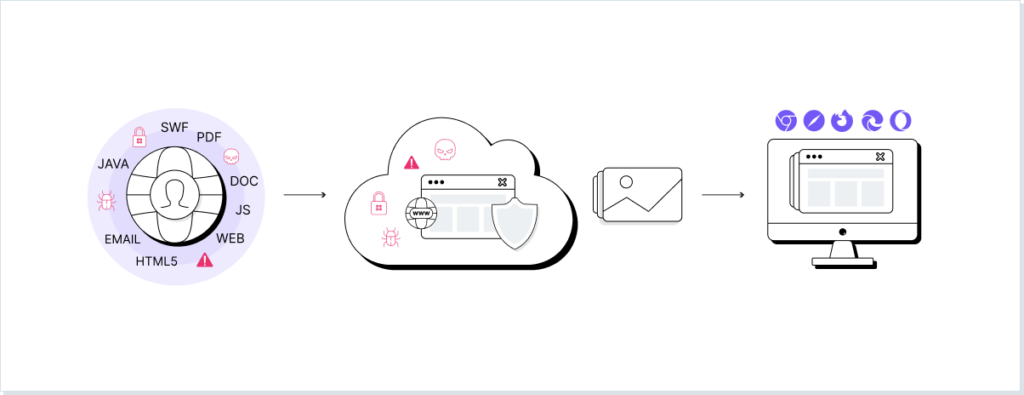

Technologie izolace prohlížeče oddaluje webové stránky od vlastního prohlížeče uživatele. To může mít řadu různých podob (viz typy izolace prohlížeče níže), ale všechny fungují na stejném obecném předpokladu. Za prvé, aktivity procházení webu probíhají v izolovaném prostředí. Může to být server řízený a spravovaný dodavatelem cloudu nebo sandbox ve vlastním počítači koncového uživatele. Odtud se chování při prohlížení přenáší zpět do zařízení uživatele, stejně jako jejich požadované webové stránky (nebo jejich simulace). Když uživatel odešle formulář, požádá o stažení nebo klikne na odkaz, požadavek se nejprve přenese do tohoto izolovaného kontejneru, kde se provede a posoudí na přítomnost malwaru.

Uživatel například procházel nevinně vypadající web a uchovával informace o nadcházející průmyslové události. Neznámí však, že přesně na tuto stránku cílí malová reklamní kampaň. Zatímco nechráněný uživatel riskuje automatické stažení malwaru, izolovaný kontejner uživatele chrání před jakýmkoli pokusem o jeho odeslání na neznámý příkazový a řídicí server, čímž zcela deaktivuje útok. Tento server nebo karanténa nepracuje trvale a je resetován nebo odstraněn vždy, když uživatel zavře relaci nebo vyprší časový limit prohlížeče. To eliminuje riziko skriptování mezi stránkami a dalších útoků založených na JavaScriptu, odstraňuje je z obav jednotlivých zaměstnanců a pomáhá utěsnit webové prohlížeče od širšího útočného prostoru společnosti.

Proč organizace používají izolaci prohlížeče?

Zjistil to nedávný průzkum společnosti Gartner 82 % předních respondentů v oboru v celém finančním, HR a právním odvětví bude i nadále podporovat práci na dálku. S tradičním zabezpečením perimetru, které je nyní rozptýleno ve stovkách různých objektů, dokazují spirálovité náklady na únik dat nutnost lepší ochrany na dálku.

Tradiční možnost ochrany před webovým malwarem zahrnovala nástroje, jako je zabezpečená webová brána (SWG). Toto řešení zabezpečení sítě funguje jako proxy mezi koncovým uživatelem a stránkou, ke které se pokouší připojit. SWG bohužel nedokáže dynamicky identifikovat – a tedy chránit před – škodlivé stránky v reálném čase. Mnoho webových serverů proxy a podobných nástrojů trpí kontextovou slepotou relace procházení a chybí jim jemné detaily mezi skutečnými webovými cíli a škodlivými instancemi. Široká škála používaných přístupů vedla k tomu, že řešení webových prohlížečů začala trpět nadýmáním technologického zásobníku. Navíc tyto složité přístupy mohou stále minout zero-day exploity, přičemž zbytečně blokují uživatele na weby, a tím snižují produktivitu.

Izolace webového prohlížeče oddaluje vnitřní sítě od jakékoli hrozby. To usnadňuje produktivitu zaměstnanců – a jejich bezpečnost.

Typy izolace prohlížeče

Existují tři široké kategorie technik izolace prohlížeče.

#1. Vzdálená izolace prohlížeče

Izolace vzdáleného prohlížeče závisí na tom, že chování koncového uživatele při procházení je streamováno na izolovaný cloudový server. Existují tři různé formy vzdálené izolace, z nichž každá odesílá obsah do zařízení uživatele v různých formách. První je metoda 'potlačení pixelů'. To znamená, že cloudový server načítá kód webové stránky a zároveň streamuje video nebo sekvenční obrázky aktivit uživatele při procházení do zařízení koncového uživatele.

Na druhé straně přepisování DOM vidí, že server načte webovou stránku a poté ji aktivně přepíše, aby odstranil jakýkoli škodlivý kód HTML nebo JavaScript. Jakmile je obsah delawed, je odeslán do zařízení koncového uživatele, aby jej prohlížeč načetl podruhé a zobrazil.

Finální metoda zahrnuje podobný proces, při kterém se webová stránka načítá vzdáleně, ale obsah není rozsáhle přepisován. Místo toho uživatel obdrží reprezentaci webové stránky ve vektorovém grafickém formátu poté, co byl proveden veškerý kód.

Izolace vzdáleného prohlížeče v zásadě téměř vždy zavádí latenci do procesu prohlížení.

#2. Místní izolace prohlížeče

Místní izolace prohlížeče funguje podobným způsobem jako izolace vzdáleného prohlížeče. Aby se však zkrátila latence, je vzdálený cloudový server nahrazen serverem hostovaným v interní síti organizace.

Izolace webového prohlížeče musí téměř vždy probíhat v rámci existujících procedur firewallu organizace, nikoli mimo ně, jak k tomu dochází prostřednictvím procesu vzdálené izolace. Tato technika může dobře fungovat pro organizace s nejvyšším soukromím, i když se nedá tak dobře aplikovat na vzdálené pracovní síly kvůli nákladným hardwarovým nárokům místních serverů. Kromě toho, zatímco uživatelé mají jistotu, že jejich procházení neodhalí jednotlivá zařízení, existuje riziko, že vnitřní síť bude zasažena obzvláště ošklivou hrozbou z veřejného internetu.

#3. Izolace prohlížeče na straně klienta

Izolace prohlížeče na straně klienta se výrazně liší od izolace vzdáleného prohlížeče. Funguje pod stejným étosem virtualizace prohlížeče, nespoléhá se na externí server, ale místo toho funguje na samotném zařízení uživatele. Aspekt izolace pochází z jedné ze dvou technik: virtualizace nebo sandboxing.

Virtualizace popisuje proces rozdělení jednoho počítače na více – samostatných – virtuálních strojů. Přímo pod operačním systémem počítače je umístěn hypervizor, který lze použít k rozdělení hardwarových prostředků mezi hostitelské zařízení a jakékoli hostované systémy. To, co se děje na jednom virtuálním stroji, by mělo být – teoreticky – izolováno právě od toho. Použitím jednoho virtuálního stroje k načítání webových stránek je hostitelský počítač chráněn před nejběžnějšími hrozbami webového prohlížeče.

Sandboxing má několik podobností s virtualizací a nabízí uzavřené virtuální prostředí, ve kterém lze spouštět aplikace. Nedochází však k vytvoření zcela samostatného systému. Místo toho je sandbox kontejner, který lze umístit kolem aplikace běžící na operačním systému. Hlavní výhodou toho je, že – pokaždé, když se sandbox zavře – všechny události zůstanou neuložené, a tudíž zahozené.

Další generace zabezpečení prohlížeče začíná na LayerX

Izolace prohlížeče nefunguje na rozsáhlou bezpečnost, kterou kdysi slíbil. Významný dopad řešení na uživatelskou zkušenost má za následek sporadické používání, kdy se organizace pokoušejí spoléhat na nerovnoměrnou ochranu, protože zaměstnanci jednoduše volí méně zatěžující prohlížeč.

Ani alternativy nejsou o moc lepší: Cloud Access Security Brokers (CASB) jsou již dlouho řešením zranitelnosti prohlížeče. Dodržování zásad vynucované CASB se však vztahuje pouze na schválené aplikace a je hluboce závislé na rozhraní API každé aplikace. Jejich integrační požadavky pomohly vytvořit komplexní, nákladnou a méně efektivní formu správy zabezpečení.

LayerX je prvním řešením, které upřednostňuje jednoduchost. Jednotně poskytuje veškerou sílu izolace vzdáleného prohlížeče, umožňuje v reálném čase správu používání webu, phishingu a ochrany proti malwaru, aniž by překážel vašim zaměstnancům. Řešení LayerX se zbaví rozsáhlých změn infrastruktury a přizpůsobí se bezpečnostním potřebám vaší organizace – nikoli naopak.